Hi,

wenn die Frage nach der gleichzeitigen Nutzung zweier VPN-Anbieter aufkommt, hört man häufig, dass dies nicht sinnvoll sei, z. B. wenn es aus dem Grund geschieht, dass man einem Anbieter nicht restlos vertraut, so wäre es besser diesen Anbieter dann gar nicht zu nutzen. Ist natürlich richtig, ich verwende PP schon seit vielen Jahren und werde es weiter tun.

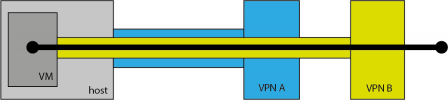

Trotzdem würde ich gerne wissen, ob die Verschachtelung zweier VPNs nach unten stehendem Schema so funktioniert, wie ich es mir naiv vorstelle:

Zuerst wird in Windows (host) ein VPN A (z.B. PP über OpenVPN) aufgebaut, dann in einer Hyper-V Windows-VM ein VPN B (z.B. Wireguard eines anderen Anbieters); Nutzung des Internets in der VM. (Alternativ könnte in der VM auch TOR laufen, oder man spart sich die VM und der host wird mit VPN B über einen VPN-Router (VPN A) verbunden usw. usw.).

Ist es nun richtig, dass im Falle (1.) eines kompromittieren VPN A zwar meine echte IP offengelegt wird, aber nicht die Daten, da diese per VPN B Verbindung verschlüsselt sind und (2.) bei kompromittieren VPN B die Daten offengelegt sind, aber nicht die echte IP, da diese durch die VPN A Verbindung verschleiert ist?

wenn die Frage nach der gleichzeitigen Nutzung zweier VPN-Anbieter aufkommt, hört man häufig, dass dies nicht sinnvoll sei, z. B. wenn es aus dem Grund geschieht, dass man einem Anbieter nicht restlos vertraut, so wäre es besser diesen Anbieter dann gar nicht zu nutzen. Ist natürlich richtig, ich verwende PP schon seit vielen Jahren und werde es weiter tun.

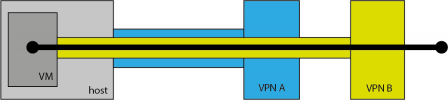

Trotzdem würde ich gerne wissen, ob die Verschachtelung zweier VPNs nach unten stehendem Schema so funktioniert, wie ich es mir naiv vorstelle:

Zuerst wird in Windows (host) ein VPN A (z.B. PP über OpenVPN) aufgebaut, dann in einer Hyper-V Windows-VM ein VPN B (z.B. Wireguard eines anderen Anbieters); Nutzung des Internets in der VM. (Alternativ könnte in der VM auch TOR laufen, oder man spart sich die VM und der host wird mit VPN B über einen VPN-Router (VPN A) verbunden usw. usw.).

Ist es nun richtig, dass im Falle (1.) eines kompromittieren VPN A zwar meine echte IP offengelegt wird, aber nicht die Daten, da diese per VPN B Verbindung verschlüsselt sind und (2.) bei kompromittieren VPN B die Daten offengelegt sind, aber nicht die echte IP, da diese durch die VPN A Verbindung verschleiert ist?