PapaBaer2

Active Member

ACHTUNG: Bitte kein blindes C&P (copy&paste) meiner Konfigs. Zuerst alles durchlesen & verstehen!

Da bei "LAN" & "WAN" gern mal bei falschen Eingaben das Webinterface nicht mehr Aufrufbar sein könnte, kann es zu Datenverlust (wenn kein Backup erstellt wurde) kommen, weil der Router zurückgesetzt werden muß.

Da bei "LAN" & "WAN" gern mal bei falschen Eingaben das Webinterface nicht mehr Aufrufbar sein könnte, kann es zu Datenverlust (wenn kein Backup erstellt wurde) kommen, weil der Router zurückgesetzt werden muß.

- Verwendete Hard- / Software für dieses Tutorial: Asus AX86U / Asus AX86U Pro mit Asuswrt-Merlin 3004.388.8.4 und OVPN 2.6.*.

- OVPN 2.6.* wird nur von aktuellen Asus-Routern unterstützt, siehe: Asuswrt-Merlin project website. Bei älteren Asus-Routern bitte im "Changelog-NG.txt" nach der Zeile "UPDATED: OpenVPN to 2.*" suchen und aktuelle Firmware findet Ihr unter Asuswrt-Merlin - OneDrive.

- Ich nutze keine NAS / USB-Sticks, kein "AiProtection", "Adaptives QoS", "Game", "Open NAT", "USB-Anwendung", "AiCloud 2.0". Daher hierzu keine Hilfe!

- Meine gesamte Konfig beruht auf "Automatische IP", grundsätzlich sollten aber folgende Einstellungen auch für andere Verbindungsregeln funktionieren.

Unter "LAN" & "WAN" sollte einiges geändert werden, was aber Nutzerspezifisch ist. Wichtig wäre unter

Wer Dual-Stack (IPv4 und IPv6) nutzt, aber durch den Bug von OpenVPN kein sicheres IPv6 bekommt, wählt unter

Unter "Tools" -> "Other Settings" setzen wir bei

- "LAN" -> "DHCP-Server" -> "DNS- und WINS-Servereinstellungen" -> leer zu lassen

- "LAN" -> "DHCP-Server" -> "Manuelle Zuweisung" -> "Ja" auswählen und "Manuell zugewiesene IP zur DHCP-Liste" zu nutzen

- "LAN" -> "Schalterregelungsseite" alles zu "Deaktivieren"

- "WAN" -> "Internetverbindung" -> "WAN-DNS-Einstellungen" einen "DNS-Server" eurer Wahl vorzuschalten

- "DNS-over-TLS (DOT)" zu nutzen

- "WAN" -> "NAT Passthrough" alles zu "Deaktivieren"

Wer Dual-Stack (IPv4 und IPv6) nutzt, aber durch den Bug von OpenVPN kein sicheres IPv6 bekommt, wählt unter

- "IPv6" -> "Verbindungstyp" -> "Deaktivieren"

Unter "Tools" -> "Other Settings" setzen wir bei

- "Firewall: Drop IPv6 neighbour solicitation broadcasts (default: No)" -> "Ja"

- "Wan: Use local caching DNS server as system resolver (default: No)" -> "Nein"

- "Disable Asusnat tunnel" -> "Ja"

- "dhcpd: send empty WPAD with a carriage return" -> "Ja"

Software "OpenVPN"

Version "2.6"

Protokoll "UDP"

Verschlüsselung "CHACHA20-POLY1305" (Für mich Bestes Ergebnis für's Streaming)

TLS-Variante "TLS-crypt"

Schlüsselformat "Inline"

Gruppierung "Stadt" (Für mich Bestes Ergebnis für's Streaming)

Dateityp "zip"

Version "2.6"

Protokoll "UDP"

Verschlüsselung "CHACHA20-POLY1305" (Für mich Bestes Ergebnis für's Streaming)

TLS-Variante "TLS-crypt"

Schlüsselformat "Inline"

Gruppierung "Stadt" (Für mich Bestes Ergebnis für's Streaming)

Dateityp "zip"

--------------------------

Konfig-Teil VPN (Teil 1)

--------------------------

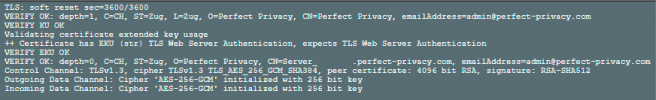

Im Router einloggen, nach "VPN" -> "VPN Client" wechseln, die gewünschte "*.ovpn" unter "Datei auswählen" laden und dann auf "Hochladen" klicken. Im nächsten Schritt wurde von Perfect Privacy einiges voreingestellt und wir korrigierenKonfig-Teil VPN (Teil 1)

--------------------------

es demensprechend um, tragen die Zugangdsdaten ein und unter "VPN" -> "VPN Client" -> "Benutzerdefinierte Konfiguration"

Code:

pull-filter ignore ifconfig-ipv6

pull-filter ignore route-ipv6

Code:

client

remote-random

resolv-retry 60

ping 10

ping-restart 60

persist-tun

reneg-sec 3600

mute-replay-warnings

auth-nocache

pull-filter ignore auth-token

pull-filter ignore ifconfig-ipv6

pull-filter ignore route-ipv6

explicit-exit-notify 3

tun-mtu 1500

tun-mtu-extra 32

mssfix 1450

inactive 604800

redirect-gateway def1

remote-cert-tls server

tls-cipher TLS_CHACHA20_POLY1305_SHA256

tls-timeout 30

cipher CHACHA20-POLY1305

nobind

tls-version-min 1.3

tls-cipher TLS-ECDHE-RSA-WITH-CHACHA20-POLY1305-SHA256Wenn Ihr die "Benutzerdefinierte Konfiguration"(2) wählt, ändert Bitte bei

- "tls-cipher TLS_CHACHA20_POLY1305_SHA256"

- "cipher CHACHA20-POLY1305"

- "tls-cipher TLS-ECDHE-RSA-WITH-CHACHA20-POLY1305-SHA256"

-------------------------------------

Konfig-Teil VPN Director (Teil 1.1)

-------------------------------------

Wir finden unter "VPN" -> "VPN Director" den "Killswitch" und weiter unten "Add new rule". Der "Killswitch" sollte von Perfect Privacy schon (vorkonfiguriert) eingerichtet sein und wir richten nun die Regeln ein. Wir klicken hinter "Add new Rule" auf das "+" und fügenKonfig-Teil VPN Director (Teil 1.1)

-------------------------------------

Code:

Iface = OVPN1 (OpenVPN 1)

Description = KillAll

Local IP = 192.168.1.0/24aussehen und wir schalten unsere eigenen Geräte wie in der zweiten Zeile ebenso Frei.

Anmerkung: Bitte kein "KillAll" für das gewünschte "Iface" setzen, wo das "VPN" genutzt wird. Ansonsten routen sich auch nicht gesetzte Geräte am "VPN" vorbei.

Die Standard-IP lautet immer 192.168.50.1 bei zurückgesetzten bzw. neuen Asus-Routern. Sollte diese bei euch auch so lauten, dann setzt bei "Local IP = 192.168.50.0/24" ein.

------------------------------

Konfig-Teil Firewall (Teil 2)

------------------------------

Zuerst stellen wir unter "Firewall" alles wieKonfig-Teil Firewall (Teil 2)

------------------------------

ein (Sicherheit geht nun mal vor!) und klicken "Anwenden", nun sollten wir für den "Killswitch" die "Firewall" Scharf schalten. Dies verhindert, dass keine Geräte ausserhalb des VPNs Internet bekommen können, falls mal VPN oder "Killswitch" ausfallen. Hierzu gehen wir auf "Firewall" -> "Netzwerkdienstfilter", alles wie auf

eintragen und "Anwenden" klicken. Testet eure Sicherheit unter VPN Tests & Checks von Perfect Privacy.

Danach & Optional:

Möchtet Ihr kein "AiProtection" verwenden (Überträgt Daten an Trend Micro um euch zu "schützen", Indirekt ein Datenleak und verlangsamt sogar teilweise den Speed), deaktiviert zuerst einzeln unter "AiProtection"

- "Blockieren schädlicher Webseiten"

- "Two-Way IPS"

- "Erkennen und Blockieren infizierter Geräte"

- "Administration" -> "Datenschutz" -> "Genehmigung zurücknehmen".

Es lohnt sich auch immer ein Blick in das Forum von www.snbforums.com reinzuwerfen. Viele Probleme können auch dort schnell gelöst bzw. der Router mit Addons, Scripte & usw modifiziert werden. Nicht immer liegt es an Perfect Privacy wenn mal das VPN nicht so will oder eure Leitung immer langsamer wird.

Tutorial zuletzt aktualisiert am: 11.12.2024 | Grund: Auf den aktuellen Stand von Asuswrt-Merlin 3004.388.8.4 Firmware gebracht.

Last edited: