Moin,

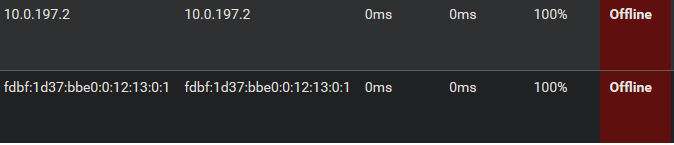

ich habe PP bei mir auf Pfsense eingerichtet, soweit läuft auch alles, allerdings, wenn ich die Option [TLS-Verschlüsselung und Authentifizierung] nehme, statt [TLS-Authentifizierung], kann ich innerhalb des Tunnels keine Verbindungen aufbauen, ein blick auf die Gateway-Diagnose zeigt mir dies hier an:

Weiß nicht, woran das liegen könnte.

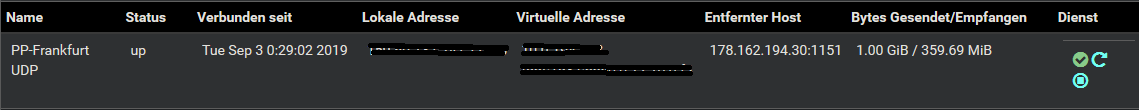

Die Verbindung zum PP-Server an sich ist erfolgreich initialisiert, zumindest sieht es so aus von außen aus:

(Beispielbild) - Ist eine andere Verbindung zu PP. Bei der, die ich oben erwähnt habe, bei der sieht das genau so aus, wenn ich auf die OpenVPN-Diagnose gucke, deswegen dieses Bild hier (Da ich die andere Verbindung bereits weggenommen habe.)

Ja, keine Ahnung woran das liegt, hoffe mir kann hier einer helfen

Danke im Voraus

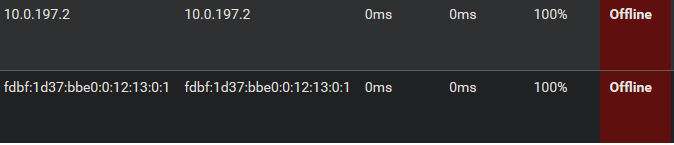

ich habe PP bei mir auf Pfsense eingerichtet, soweit läuft auch alles, allerdings, wenn ich die Option [TLS-Verschlüsselung und Authentifizierung] nehme, statt [TLS-Authentifizierung], kann ich innerhalb des Tunnels keine Verbindungen aufbauen, ein blick auf die Gateway-Diagnose zeigt mir dies hier an:

Weiß nicht, woran das liegen könnte.

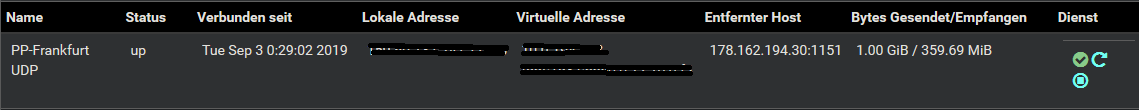

Die Verbindung zum PP-Server an sich ist erfolgreich initialisiert, zumindest sieht es so aus von außen aus:

(Beispielbild) - Ist eine andere Verbindung zu PP. Bei der, die ich oben erwähnt habe, bei der sieht das genau so aus, wenn ich auf die OpenVPN-Diagnose gucke, deswegen dieses Bild hier (Da ich die andere Verbindung bereits weggenommen habe.)

Ja, keine Ahnung woran das liegt, hoffe mir kann hier einer helfen

Danke im Voraus