PP Christian

Staff member

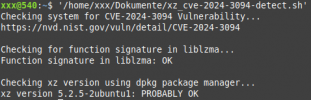

Da hier ja einige Linux verwenden, ist diese Nachricht vielleicht ja relevant. Insbesondere wenn Arch Linux, Debian (testing, unstable und experimental), Kali Linux, Opensuse MicroOS und Tumbleweed sowie Fedora 40 Beta, 41 und Rawhide von Red Hat verwendet wird, besteht möglicherweise Handlungsbedarf.

Andres Freund, ein Entwickler von PostgreSQL, entdeckte eine kritische Backdoor in XZ Utils (liblzma), einem weitverbreiteten Datenkompressionstool in Linux-Distributionen. Diese Entdeckung, die am 29. März 2024 öffentlich gemacht wurde, betrifft speziell die Versionen 5.6.0 und 5.6.1 von XZ Utils und wurde unter der Kennung CVE-2024-3094 mit einem CVSS-Wert von 10 als äußerst kritisch eingestuft. Die Sicherheitslücke ermöglicht es Angreifern mit einem speziellen privaten Schlüssel, beliebigen Code auf betroffenen Systemen über OpenSSH-Server (SSHD) aus der Ferne und ohne Authentifizierung auszuführen. Betroffen sind verschiedene Linux-Distributionen, darunter Versionen von Arch Linux, Debian, Kali Linux, Opensuse und Fedora.

Die Backdoor, deren Entwicklung als aufwendig und komplex beschrieben wird, hätte schwerwiegende Folgen haben können, da OpenSSH auf fast 20 Millionen IP-Adressen läuft und weit verbreitet ist. Die frühzeitige Entdeckung durch Freund verhinderte jedoch eine breite Verteilung in stabilen Linux-Versionen, wodurch ein möglicherweise katastrophaler Schaden abgewendet wurde. Es wird empfohlen, dass Administratoren, die betroffene Versionen im Einsatz haben, ein Downgrade auf Versionen vor 5.6.0 durchführen oder auf eine aktualisierte, sichere Version upgraden.

Zum Golem-Artikel: Backdoor in XZ Utils

Andres Freund, ein Entwickler von PostgreSQL, entdeckte eine kritische Backdoor in XZ Utils (liblzma), einem weitverbreiteten Datenkompressionstool in Linux-Distributionen. Diese Entdeckung, die am 29. März 2024 öffentlich gemacht wurde, betrifft speziell die Versionen 5.6.0 und 5.6.1 von XZ Utils und wurde unter der Kennung CVE-2024-3094 mit einem CVSS-Wert von 10 als äußerst kritisch eingestuft. Die Sicherheitslücke ermöglicht es Angreifern mit einem speziellen privaten Schlüssel, beliebigen Code auf betroffenen Systemen über OpenSSH-Server (SSHD) aus der Ferne und ohne Authentifizierung auszuführen. Betroffen sind verschiedene Linux-Distributionen, darunter Versionen von Arch Linux, Debian, Kali Linux, Opensuse und Fedora.

Die Backdoor, deren Entwicklung als aufwendig und komplex beschrieben wird, hätte schwerwiegende Folgen haben können, da OpenSSH auf fast 20 Millionen IP-Adressen läuft und weit verbreitet ist. Die frühzeitige Entdeckung durch Freund verhinderte jedoch eine breite Verteilung in stabilen Linux-Versionen, wodurch ein möglicherweise katastrophaler Schaden abgewendet wurde. Es wird empfohlen, dass Administratoren, die betroffene Versionen im Einsatz haben, ein Downgrade auf Versionen vor 5.6.0 durchführen oder auf eine aktualisierte, sichere Version upgraden.

Zum Golem-Artikel: Backdoor in XZ Utils

Last edited: