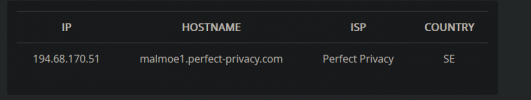

Ist es sicher wenn man beim DNS-Leak Test Adressen von Woody angezeigt bekommt ?

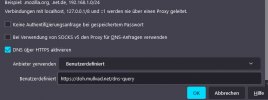

Bsp:

Laut einigen Suchseiten teilweise unter dem Verdacht Abmahnungen zu verteilen,

wobei das ja der Quad9 Server aus den USA sein dürfte DNS 9.9.9.9.

Lieber auf den zweiten Quad mit Schweizer DNS 149.112.112.112 wechseln oder besteht da keine Gefahr ?

DNS Server wurde auf einem ASUS Router mit DoT eingestellt in den WAN Optionen,

ohne DoT und nur mit Quad9 eingetragen besteht dieser DNS-Leak nicht.

(Andernfalls kann man ja auch DNS-Server aus dem Mitgliederbereich nehmen, welche dieses Problem nicht haben).

Nur zum Verständnis das ganze

Bsp:

| 7x.xx.xx.xx | WOODYN | US | |

| 2xxxx:xxx:xxx::22x | WOODYNET-VX-NET0X | US |

Laut einigen Suchseiten teilweise unter dem Verdacht Abmahnungen zu verteilen,

wobei das ja der Quad9 Server aus den USA sein dürfte DNS 9.9.9.9.

Lieber auf den zweiten Quad mit Schweizer DNS 149.112.112.112 wechseln oder besteht da keine Gefahr ?

DNS Server wurde auf einem ASUS Router mit DoT eingestellt in den WAN Optionen,

ohne DoT und nur mit Quad9 eingetragen besteht dieser DNS-Leak nicht.

(Andernfalls kann man ja auch DNS-Server aus dem Mitgliederbereich nehmen, welche dieses Problem nicht haben).

Nur zum Verständnis das ganze