Hallo, ich habe eine Frage zum Overhead bei OpenVPN.

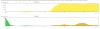

Ich habe gestern ein paar Downloadtests gemacht, und habe bemerkt, dass über OpenVPN wärend eines Downloads der Upload auch sehr stark beansprucht wird.

Meine Frage ist deshalb: Ist das normal?

Der Testdownload war ein normal http Download von Ubuntu-Linux

Ich habe danach noch folgende Tests gemacht:

Gruß

Findus

Ich habe gestern ein paar Downloadtests gemacht, und habe bemerkt, dass über OpenVPN wärend eines Downloads der Upload auch sehr stark beansprucht wird.

Meine Frage ist deshalb: Ist das normal?

- Internetleitung: 11 MBit Download | 1 Mbit Upload

- VPN Server: Amsterdam über UDP ( über TCP das gleiche Problem)

- Ich benutze die Standard Config Datei von Perfect Privacy

Der Testdownload war ein normal http Download von Ubuntu-Linux

Ich habe danach noch folgende Tests gemacht:

- Normaler Download ohne VPN (Normale Auslastung des Uploads)

- Download mit IkeV2 über iOS (Etwas mehr aber bei weitem nicht so viel wie bei OpenVPN

- Download mit OpenVPN ( fast der gesamte Upload wird verbraucht)

Gruß

Findus

Code:

proto udp

tun-mtu 1500

mssfix 1500

fragment 1500

cipher AES-256-CBC

ignore-unknown-option ncp-disable # ovpn 2.3 to 2.4 transition

ncp-disable

#Server urls ....

auth SHA512

auth-user-pass

client

comp-lzo

dev tun

#float

hand-window 120

inactive 604800

mute-replay-warnings

nobind

#ns-cert-type server # deprecated in openvpn 2.5

remote-cert-tls server # new

persist-key

persist-remote-ip

persist-tun

ping 5

ping-restart 120

redirect-gateway def1

remote-random

reneg-sec 3600

resolv-retry 60

route-delay 2

route-method exe

script-security 2

tls-cipher

TLS-DHE-RSA-WITH-AES-256-GCM-SHA384:TLS-DHE-RSA-WITH-AES-256-CBC-SHA256:TLS-DHE-RSA-WITH-CAMELLIA-256-CBC-SHA:TLS-DHE-RSA-WITH-AES-256-CBC-SHA:TLS-RSA-WITH-CAMELLIA-256-CBC-SHA:TLS-RSA-WITH-AES-256-CB$

tls-timeout 5

verb 4

tun-ipv6

#certs