GandalfPokemon

Freshly Joined Member

Hallo, ich habe eine Frage.

Und zwar, ist es sinnvoll wenn ich Perfect-Privacy als erstes installiere auf einem nackten Windows Installation danach OVPN noch mit dazu?

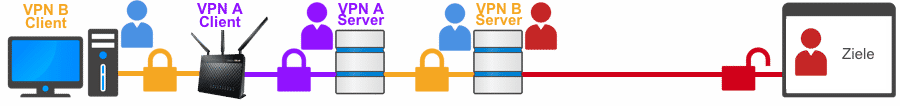

Ich habe mir das so vorgestellt.

Wenn ich als aller erstes Perfect-Privacy nutzen will, und es kaskadiere zu 4 Verbindungen zugleich und alle Einstellungen richtig konfiguriert habe, danach OVPN noch mit verbinde aus einem Standort, sollte es in der Theroie nicht mehr möglich sein meine echte IP Adresse so leicht herauszufinden oder? Weil es dann sozusagen 5x verschlüsselt wird. Weiß nur nicht wie das klappen wird oder ob das überhaupt möglich ist.

Könnte ein IP-Leak entstehen?

Was ist wenn ich OVPN zum anschluss nutze, läuft dann Perfect-Privacy immer noch im Backend weiter oder wird das komplett ignoriert? Könnten irgendwelche Komplikationen dadurch entstehen?

Eigentlich müsste das nach meiner Wissenstand sicherer sein...

Denn wenn beispielsweise OVPN nach IP herausgabe gefragt wird und die das dann herausgeben "sollten" dann müssten die im endeffekt nur Perfect-Privacy VPN sehen was wiederum Beispielsweise die "Ermittlungen" erschwierigen würde oder nicht?

Wieso OVPN? Weil ich OVPN auch vertraue als zweit Alternative zu PP oder habt ihr bis jetzt etwas schlechtes über die gehört?

Gruß

Und zwar, ist es sinnvoll wenn ich Perfect-Privacy als erstes installiere auf einem nackten Windows Installation danach OVPN noch mit dazu?

Ich habe mir das so vorgestellt.

Wenn ich als aller erstes Perfect-Privacy nutzen will, und es kaskadiere zu 4 Verbindungen zugleich und alle Einstellungen richtig konfiguriert habe, danach OVPN noch mit verbinde aus einem Standort, sollte es in der Theroie nicht mehr möglich sein meine echte IP Adresse so leicht herauszufinden oder? Weil es dann sozusagen 5x verschlüsselt wird. Weiß nur nicht wie das klappen wird oder ob das überhaupt möglich ist.

Könnte ein IP-Leak entstehen?

Was ist wenn ich OVPN zum anschluss nutze, läuft dann Perfect-Privacy immer noch im Backend weiter oder wird das komplett ignoriert? Könnten irgendwelche Komplikationen dadurch entstehen?

Eigentlich müsste das nach meiner Wissenstand sicherer sein...

Denn wenn beispielsweise OVPN nach IP herausgabe gefragt wird und die das dann herausgeben "sollten" dann müssten die im endeffekt nur Perfect-Privacy VPN sehen was wiederum Beispielsweise die "Ermittlungen" erschwierigen würde oder nicht?

Wieso OVPN? Weil ich OVPN auch vertraue als zweit Alternative zu PP oder habt ihr bis jetzt etwas schlechtes über die gehört?

Gruß